A Diplomacia Secreta dos Roteadores Zumbis

No complexo ecossistema da internet, cada dispositivo é um ponto de conexão, uma espécie de consulado digital que gerencia o fluxo de dados. Mas o que acontece quando esses consulados são secretamente tomados por uma potência estrangeira? É exatamente o que pesquisadores da empresa de segurança SecurityScorecard descobriram. Milhares de roteadores da Asus, principalmente modelos que já alcançaram seu "fim de vida" (end-of-life), foram transformados em agentes adormecidos de uma rede de espionagem. A operação, batizada de 'WrtHug', tem como objetivo principal, segundo o relatório, a construção de uma ORB (operational relay box), uma rede de retransmissão operacional. Pense nisso como uma teia de "laranjas" digitais. Em vez de lançar um ataque a partir de um endereço IP conhecido e facilmente rastreável, os hackers utilizam esses roteadores domésticos comprometidos como intermediários. O tráfego malicioso passa por eles, mascarando sua verdadeira origem e ganhando uma aparência de legitimidade, afinal, a conexão está vindo da casa de um cidadão comum, não de um servidor suspeito. É a espionagem moderna em sua forma mais distribuída e anônima.

Essa tática não é exatamente nova no xadrez da ciberguerra. A SecurityScorecard aponta que governos, como o chinês, têm um histórico de construir redes ORB massivas. Em 2021, por exemplo, o governo francês emitiu um alerta sobre o grupo APT31, ligado à China, que usava uma tática semelhante. A Rússia também já foi flagrada no mesmo jogo, como no caso do malware VPNFilter em 2018, que infectou mais de meio milhão de roteadores. A diferença agora é a sutileza da operação 'WrtHug': os hackers parecem estar apenas construindo sua infraestrutura, posicionando seus peões no tabuleiro global, aguardando o momento certo para agir. Os roteadores infectados estão, por enquanto, em silêncio, o que torna a ameaça ainda mais traiçoeira.

A Ponte Quebrada: Como a Infecção Acontece

Para que um ataque desse porte funcione, os invasores precisam de uma porta de entrada, um elo fraco na corrente. Neste caso, a vulnerabilidade parece residir na funcionalidade AICloud da Asus, um serviço que permite aos usuários acessar arquivos armazenados localmente através da internet. É uma ponte conveniente entre sua rede doméstica e o mundo exterior, mas como toda ponte, se não for bem vigiada, pode ser usada pelo inimigo. O processo de infecção, conforme descrito pelos pesquisadores, é engenhoso e explora o comportamento humano. Durante a infecção, o roteador exibe uma caixa de diálogo nos dispositivos conectados, solicitando a instalação de um certificado TLS autoassinado.

Para o usuário comum, essa tela pode parecer apenas mais um passo técnico e rotineiro para configurar o acesso seguro. Muitos roteadores, por padrão, já pedem que se aceite certificados do tipo para criptografar a conexão com a interface de administração. O problema é que, ao clicar em "aceitar" sem verificar, o usuário está, na prática, entregando um passaporte diplomático falso para o invasor. Os certificados TLS legítimos são validados por autoridades certificadoras, garantindo a identidade de quem os emite. Um certificado autoassinado, como o nome diz, não tem essa validação externa. No caso da operação 'WrtHug', o certificado falso tem características bizarras que servem como um sinal de alerta: ele possui uma data de validade para o ano de 2122. Além disso, tanto o emissor quanto o sujeito do certificado são preenchidos com dados genéricos, como "CN=a,OU=a,O=a,L=a,ST=a,C=aa". É a assinatura digital de um fantasma na máquina.

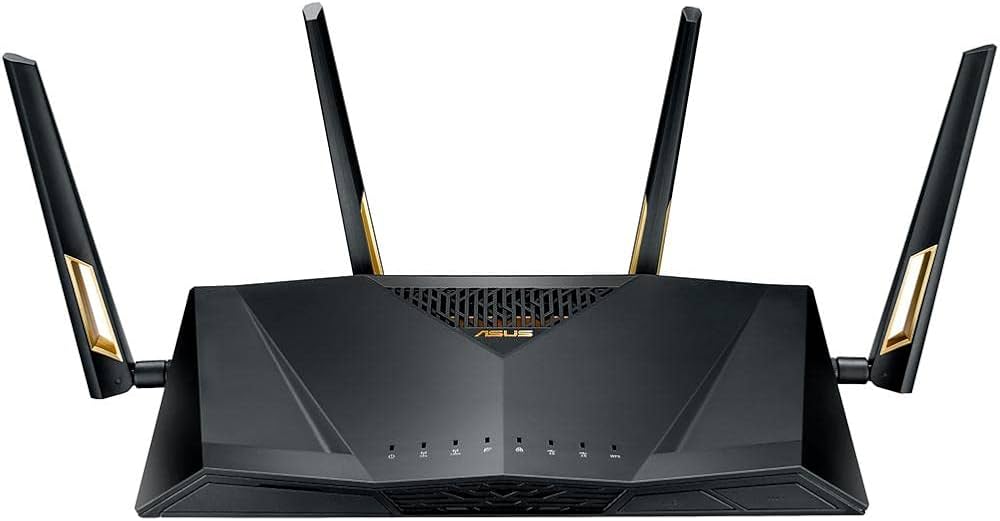

Seu Roteador Está na Lista? Verifique a Frequência

A campanha 'WrtHug' foca especificamente em dispositivos que não são mais suportados pela Asus, ou seja, não recebem mais atualizações de segurança. São equipamentos que, do ponto de vista do fabricante, já estão aposentados, mas que continuam operando em milhares de lares e escritórios. Será que o seu roteador está entre os alvos? De acordo com a SecurityScorecard, os seguintes modelos são os vulneráveis:

- Asus Wireless Router 4G-AC55U

- Asus Wireless Router 4G-AC860U

- Asus Wireless Router DSL-AC68U

- Asus Wireless Router GT-AC5300

- Asus Wireless Router GT-AX11000

- Asus Wireless Router RT-AC1200HP

- Asus Wireless Router RT-AC1300GPLUS

- Asus Wireless Router RT-AC1300UHP

A maneira mais simples de verificar se seu dispositivo foi comprometido é inspecionar o tal certificado TLS. Você pode fazer isso acessando a interface de administração do seu roteador via navegador. Ao lado do endereço (geralmente algo como 192.168.1.1), clique no ícone de cadeado e procure pelos detalhes do certificado. Se a data de validade estiver em 2122 e as informações do emissor forem as genéricas mencionadas ("CN=a..."), seu roteador provavelmente é um dos novos recrutas da rede 'WrtHug'. O mapa de calor divulgado mostra uma grande concentração de infecções em Taiwan, mas com focos espalhados pela Coreia do Sul, Japão, Hong Kong, Rússia, Europa e até Estados Unidos, mostrando o alcance global da operação.

Desconectando os Espiões: Próximos Passos e a Realidade do Ecossistema

A descoberta da SecurityScorecard serve como um poderoso lembrete de que, no ecossistema digital, nenhum dispositivo é uma ilha. Seu roteador não é apenas uma caixa que fornece Wi-Fi; é o principal guardião da sua rede, um hub que interconecta todos os seus outros aparelhos. Um comprometimento nesse nível, como afirmou Marty Kareem, engenheiro da SecurityScorecard, "não deve ser subestimado", pois concede aos invasores o mesmo nível de acesso administrativo que o próprio dono do aparelho.

A recomendação mais forte é clara: se você possui um dos modelos listados ou qualquer outro dispositivo que já atingiu o fim de sua vida útil, considere seriamente a substituição por um modelo mais novo que receba atualizações de segurança regulares. Além disso, como medida de precaução, é aconselhável desativar serviços que você não utiliza, especialmente aqueles que abrem portas para o exterior, como o AICloud, acesso remoto de administrador, SSH e UPnP. Cada serviço habilitado é um potencial endpoint, uma nova ponte que pode ser explorada. A questão que fica é: quantas outras redes zumbis estão sendo silenciosamente construídas enquanto navegamos, trabalhamos e nos divertimos online, confiando em equipamentos que já não têm quem os defenda?

{{ comment.name }}

{{ comment.comment }}