A Realidade Imita a Ficção: Akira Ataca o Coração do Mundo Virtual

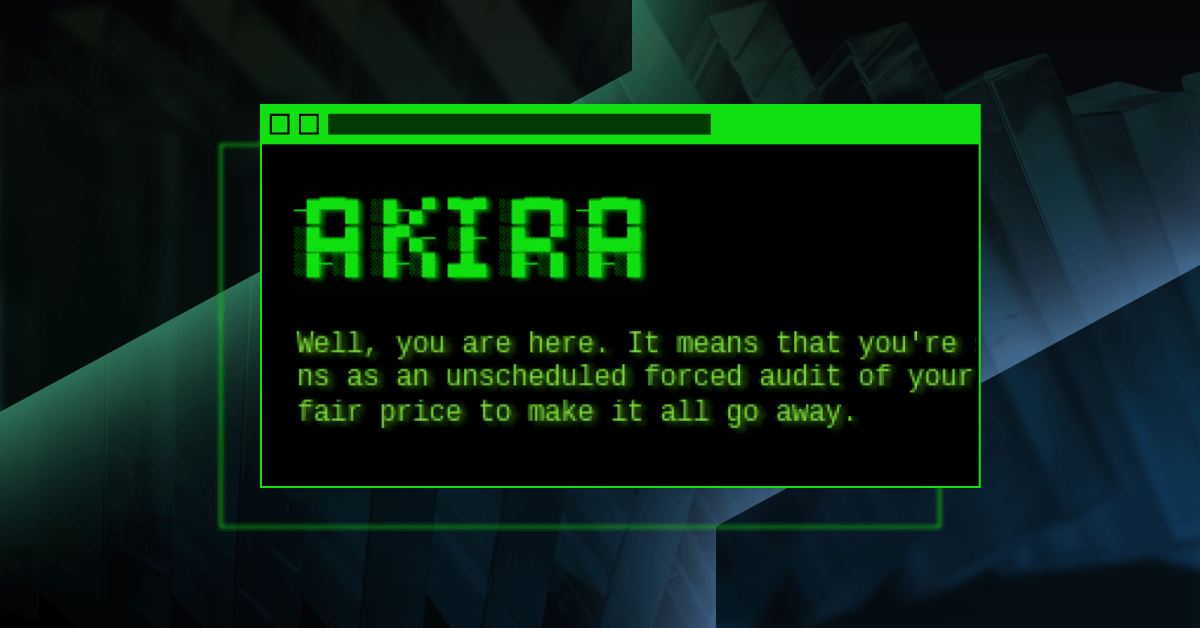

Parece o roteiro de um episódio de Black Mirror ou uma missão em Cyberpunk 2077, mas está acontecendo agora, na fria realidade da infraestrutura digital. O grupo de ransomware Akira, que já era uma dor de cabeça considerável no cenário da cibersegurança, decidiu que era hora de um upgrade. De acordo com um alerta recente da Agência de Segurança Cibernética e Infraestrutura dos EUA (CISA), em parceria com o FBI, o grupo agora tem em sua mira os hipervisores Nutanix AHV. Se você não está familiarizado com o termo, pense no hipervisor como o "Deus" do universo das máquinas virtuais; ele é a camada de software que cria e gerencia todos os servidores virtuais que rodam em cima de um hardware físico. Atacar o hipervisor não é roubar os dados de uma casa, é implodir a fundação do prédio inteiro.

Essa evolução na tática do Akira representa um salto perigoso. Antes, seus alvos preferenciais eram plataformas como VMware ESXi e Hyper-V, mas a inclusão da Nutanix em seu portfólio de ataques expande massivamente seu potencial de destruição. Segundo o comunicado das agências, os ataques contra os hipervisores da Nutanix foram observados pela primeira vez em junho, com dados do alerta sendo atualizados até novembro de 2025. O recado é claro: o futuro da guerra digital não será apenas sobre roubar arquivos, mas sobre controlar a própria realidade virtual das empresas.

O Upgrade do Vilão Digital: Uma Ameaça de US$ 244 Milhões

O Akira não é um grupo amador. Surgido em 2023 como um dos vários descendentes do infame grupo Conti, ele rapidamente se consolidou como um dos principais players do submundo digital. Suas operações já geraram uma receita criminal estimada em impressionantes US$ 244,17 milhões, conforme citado pelo The Register. O grupo é conhecido por atacar pequenas e médias empresas, mas não hesita em mirar em gigantes. Em seu histórico constam vítimas notáveis como a Universidade de Stanford, a gigante de cosméticos Lush e até o Zoológico de Toronto.

A escolha de focar em Nutanix é estratégica. Essa plataforma é amplamente utilizada em setores de infraestrutura crítica, incluindo saúde, finanças e agências governamentais. Comprometer esses sistemas significa ter acesso a dados sensíveis em uma escala massiva e, mais importante, a capacidade de paralisar serviços essenciais para a sociedade. Imagine um hospital tendo seus sistemas de gestão de pacientes e prontuários eletrônicos subitamente criptografados. O caos seria imediato e as consequências, devastadoras.

A Porta de Entrada: As Brechas Favoritas do Akira

Como um vilão de cinema que estuda minuciosamente a planta da fortaleza que pretende invadir, o grupo Akira demonstra um conhecimento profundo das fraquezas de seus alvos. Segundo o alerta da CISA, a principal porta de entrada continua sendo a exploração de vulnerabilidades conhecidas em produtos de VPN, com uma menção explícita à falha CVE-2024-40766 em dispositivos SonicWall SSL-VPN mal configurados. O The Register aponta que, em setembro, mais de 438.000 desses dispositivos estavam vulneráveis na internet, um verdadeiro banquete para os criminosos.

Mas suas técnicas são variadas. O grupo também utiliza:

- Credenciais de VPN comprometidas: Adquiridas através de brokers de acesso inicial ou por pura força bruta.

- Password Spraying: Usando ferramentas como o SharpDomainSpray para testar senhas comuns em múltiplas contas.

- Exploração de SSH: Em alguns casos, eles obtiveram acesso inicial explorando o protocolo SSH de um roteador.

- Ataques a servidores de backup: Vulnerabilidades em componentes do Veeam Backup and Replication (CVE-2023-27532 e CVE-2024-40711) também foram exploradas.

O mais alarmante, como destaca Nick Tausek, arquiteto de segurança da Swimlane, é que o Akira evoluiu a ponto de contornar proteções comuns. Em ataques recentes, eles conseguiram bypassar a autenticação multifator (MFA) ao comprometer as sementes de senhas de uso único (OTP), essencialmente clonando a chave de segurança do usuário. É o equivalente digital a roubar as impressões digitais do diretor do banco.

A Contraofensiva: Como se Proteger do Fantasma na Máquina

Diante de uma ameaça tão sofisticada, a resposta pode parecer desanimadoramente simples, mas é eficaz. O comunicado da CISA e do FBI reforça as boas e velhas práticas de cibersegurança, que funcionam como a kryptonita para esses supervilões digitais. A lista de mitigações é longa, mas os pilares continuam os mesmos: priorizar a aplicação de patches para corrigir vulnerabilidades conhecidas assim que forem disponibilizados e reforçar as políticas de segurança.

As recomendações gerais incluem:

- Aplicar patches rigorosamente: Manter todos os sistemas operacionais e softwares, especialmente VPNs e servidores de backup, atualizados.

- Implementar MFA em tudo: Exigir autenticação multifator para o maior número possível de serviços, tornando o roubo de senhas menos efetivo.

- Políticas de senhas fortes: Educar os usuários e forçar o uso de senhas complexas e únicas.

- Manter backups offline: Ter cópias de segurança atualizadas e isoladas da rede principal é a única garantia de recuperação sem pagar o resgate.

- Segmentação de rede: Limitar a comunicação entre diferentes partes da rede para conter um invasor caso ele consiga entrar.

O avanço do Akira para o coração da infraestrutura virtual é um sinal claro de para onde o cibercrime está caminhando. Não se trata mais apenas de sequestrar dados, mas de tomar o controle dos motores que movem o mundo digital. Estamos testemunhando a transição de simples atos de vandalismo digital para operações estratégicas que podem desestabilizar setores inteiros. A batalha do futuro já começou, e ela está sendo travada nas camadas mais profundas do nosso universo virtual.

{{ comment.name }}

{{ comment.comment }}