MFA em Xeque: Ransomware Akira Desafia a Segurança das VPNs da SonicWall

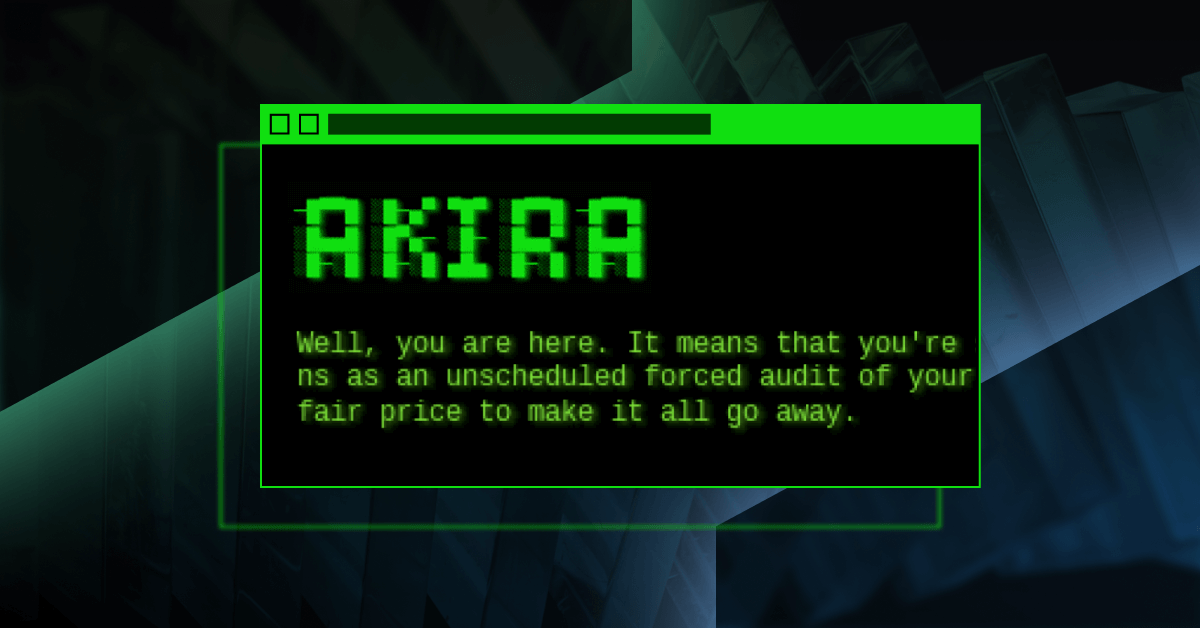

Na fortaleza da segurança digital, a autenticação multifator (MFA) sempre foi vista como o guardião quase intransponível, a camada extra de proteção que separa os dados sensíveis das mãos erradas. No entanto, uma campanha contínua do grupo de ransomware Akira está abalando essa confiança, demonstrando a capacidade de violar contas de VPN SSL da SonicWall mesmo quando protegidas por senhas de uso único (OTP). Este desenvolvimento acende um alerta sobre como ameaças persistentes podem explorar fraquezas antigas de maneiras inovadoras.

O Fantasma de uma Falha Antiga

A origem desse pesadelo moderno não está em uma nova e brilhante vulnerabilidade zero-day, mas sim nas cinzas de uma brecha do passado. Segundo a própria SonicWall, os ataques estão ligados a uma falha de controle de acesso indevido, catalogada como CVE-2024-40766 e revelada em setembro de 2024. Embora um patch tenha sido liberado em agosto daquele ano, os cibercriminosos agiram como ladrões que copiam a chave de casa antes de a fechadura ser trocada. Eles colheram credenciais de dispositivos vulneráveis e, como relata o portal BleepingComputer, continuam a usá-las mesmo após a aplicação das atualizações de segurança. Isso significa que a porta de entrada, embora reforçada, ainda pode ser aberta com as chaves antigas.

Decifrando o Enigma: Como o Akira Ignora o MFA?

A grande questão que deixou os especialistas em alerta foi: como os invasores conseguem passar pela barreira da senha de uso único? A resposta, segundo uma investigação da empresa de cibersegurança Arctic Wolf, pode ser mais simples e assustadora do que se imagina. Os pesquisadores observaram que, mesmo com o MFA ativado, os logins maliciosos eram bem-sucedidos após múltiplas tentativas de desafio OTP. A suspeita é que os afiliados do Akira não estão quebrando a criptografia em tempo real, mas sim utilizando "sementes" de OTP roubadas anteriormente.

Pense nessas "sementes" como a fórmula secreta que o seu aplicativo de autenticação usa para gerar os códigos numéricos que mudam a cada 30 segundos. Se o invasor tem a fórmula, ele pode gerar seus próprios códigos válidos. Essa teoria é reforçada por um relatório do Google Threat Intelligence Group (GTIG), que identificou uma campanha semelhante do grupo UNC6148, também suspeito de usar sementes de OTP previamente roubadas para manter o acesso a dispositivos da SonicWall, mesmo após a aplicação de patches.

Ataque Coordenado e Evasão de Radares

Uma vez dentro da rede, a operação do Akira é um exemplo de eficiência letal. De acordo com o relatório da Arctic Wolf, os invasores começam a varredura da rede interna em menos de cinco minutos após o login bem-sucedido. Eles utilizam um arsenal de ferramentas conhecidas, como Impacket, RDP, dsquery, SharpShares e BloodHound, para mapear o ambiente e identificar alvos valiosos.

Um foco particular, segundo os pesquisadores, são os servidores de backup da Veeam. Os atacantes implantam um script PowerShell personalizado para extrair e decifrar credenciais armazenadas, incluindo segredos DPAPI. Para garantir que seu ransomware possa operar sem ser detectado, o grupo Akira emprega uma tática sofisticada conhecida como Bring-Your-Own-Vulnerable-Driver (BYOVD). Eles abusam de um executável legítimo da Microsoft, o consent.exe, para carregar de forma oculta DLLs maliciosas. Essas DLLs, por sua vez, instalam drivers vulneráveis (como rwdrv.sys e churchill_driver.sys) que têm o poder de desativar os processos de software de segurança, deixando o caminho livre para a criptografia dos arquivos.

Quando o Patch Não Basta: A Urgência do Reset Geral

Este incidente serve como um duro lembrete de que no mundo da cibersegurança, remediar uma falha nem sempre apaga todas as suas consequências. O fato de que os ataques impactaram até mesmo dispositivos com a versão de firmware recomendada pela SonicWall, a SonicOS 7.3.0, evidencia que as credenciais roubadas são a verdadeira ameaça persistente. A recomendação unânime dos especialistas e da própria SonicWall é clara e urgente: administradores de sistemas devem, além de aplicar todas as atualizações, redefinir imediatamente todas as credenciais de VPN em qualquer dispositivo que tenha utilizado um firmware vulnerável no passado. A campanha do Akira contra a SonicWall não apenas quebra uma camada de segurança; ela redefine a nossa compreensão sobre a persistência de ameaças, provando que, às vezes, a única forma de se livrar dos fantasmas do passado é trocando todas as chaves do castelo.

{{ comment.name }}

{{ comment.comment }}