Ataque Phoenix Coloca Memórias RAM DDR5 em Xeque

Na arqueologia digital, algumas falhas são como fósseis teimosos: não importa quantas camadas de nova tecnologia coloquemos por cima, elas encontram um jeito de ressurgir. É exatamente o caso do Rowhammer, um fantasma que assombra a arquitetura de memórias há anos e que agora, rebatizado de Phoenix, volta para assombrar os mais modernos chips de memória DDR5. Em um estudo conjunto, pesquisadores do grupo de Segurança da Computação (COMSEC) da Universidade ETH Zurich e do Google demonstraram como essa nova técnica contorna as defesas atuais, expondo uma vulnerabilidade fundamental no coração de sistemas modernos.

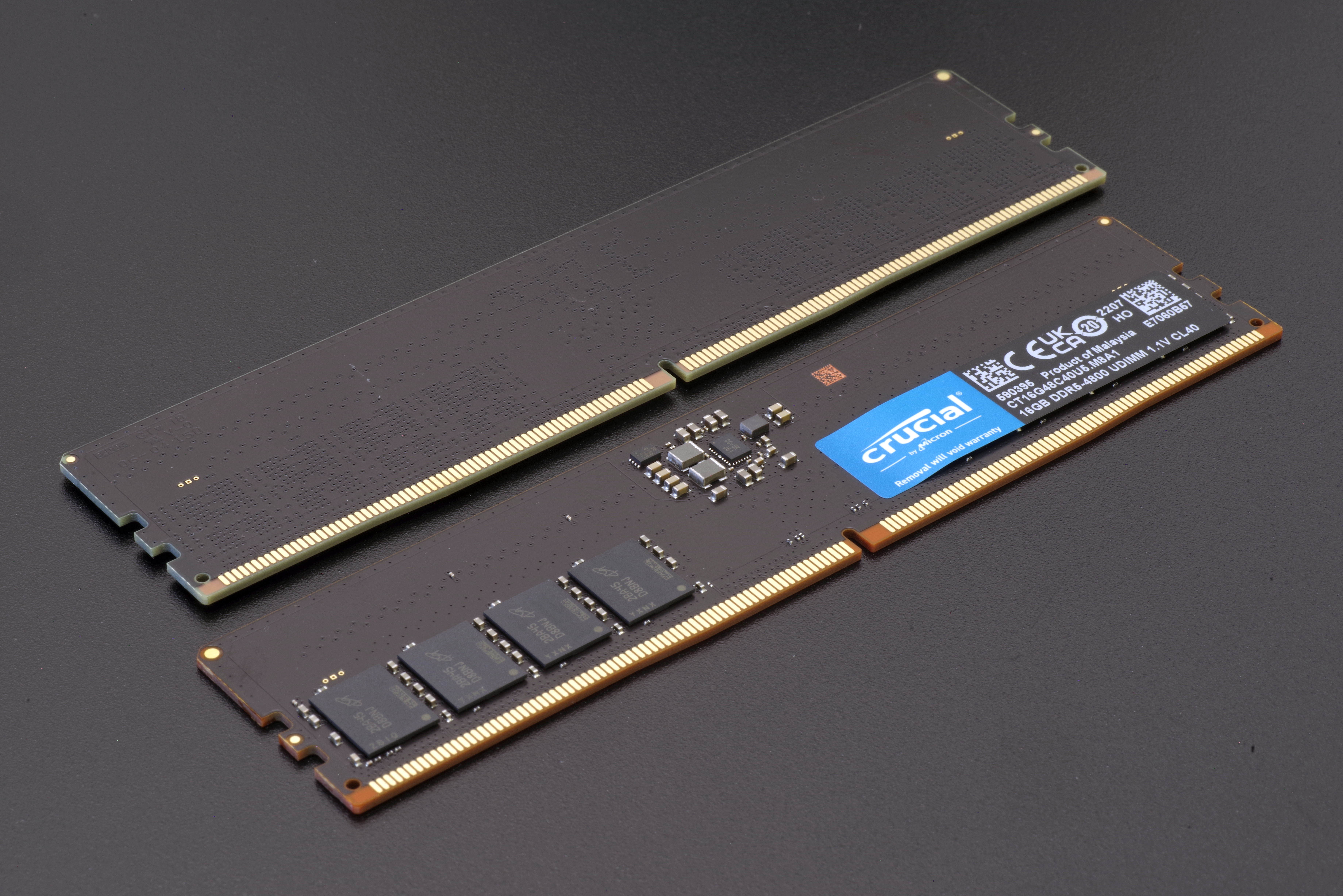

O ataque, documentado como CVE-2025-6202, foi capaz de obter acesso de superusuário (root) em um sistema DDR5 com configurações padrão em impressionantes dois minutos, provando que a ameaça é tanto prática quanto poderosa. A descoberta afeta diretamente módulos de memória DIMM fabricados entre janeiro de 2021 e dezembro de 2024, mirando especificamente em produtos da SK Hynix, uma das gigantes do setor com cerca de 36% do mercado global.

O Fantasma na Máquina: Entendendo o Rowhammer

Para quem não está familiarizado com as profundezas do hardware, um ataque Rowhammer pode parecer feitiçaria. A técnica consiste em bombardear repetidamente linhas específicas de células de memória com operações de leitura e escrita em altíssima velocidade. Pense nisso como martelar (hammering) uma parede incessantemente. A interferência elétrica gerada por essa 'martelada' é tão intensa que pode causar um 'vazamento' de carga para as células vizinhas, fazendo com que seus valores binários se invertam — um 0 vira 1, ou um 1 vira 0. Esse fenômeno é conhecido como bit flipping.

Para um invasor, a capacidade de inverter bits aleatoriamente pode ser a chave mestra do sistema. Ao corromper dados de forma controlada, é possível escalar privilégios, executar código malicioso e acessar informações sensíveis que deveriam estar trancadas a sete chaves. Para combater isso, fabricantes implementaram uma defesa chamada Target Row Refresh (TRR), que detecta acessos frequentes a uma linha e aciona comandos de atualização para estabilizar as células vizinhas, impedindo o bit flip. Pelo menos, essa era a teoria.

Phoenix: A Fênix que Ressurge das Cinzas do Silício

A equipe da ETH Zurich e do Google não se contentou com as promessas de segurança do TRR. Eles realizaram uma complexa engenharia reversa nas proteções implementadas pela Hynix e, como verdadeiros arqueólogos digitais, descobriram suas rachaduras. Segundo o artigo técnico publicado, eles identificaram que certos intervalos de atualização da memória não eram monitorados pela mitigação, criando pequenas janelas de oportunidade.

O brilhantismo do ataque Phoenix está em sua capacidade de se sincronizar com os milhares de ciclos de atualização da memória. Os pesquisadores desenvolveram um método que rastreia essas operações e se autocorrige caso perca o timing, garantindo que as 'marteladas' ocorram apenas nos momentos precisos em que as defesas estão olhando para o outro lado. Usando padrões de ataque que cobrem 128 e 2608 intervalos de atualização, eles conseguiram burlar o TRR e provocar os tão desejados bit flips.

O Estrago na Prática: De Bit Flip a Root

Os resultados dos testes são alarmantes. De acordo com o relatório, 100% dos 15 chips de memória DDR5 testados se mostraram vulneráveis a pelo menos um dos padrões do ataque Phoenix. O padrão mais curto, com 128 intervalos, provou ser o mais eficaz, gerando um número maior de bits invertidos.

A exploração prática da falha foi demonstrada de três maneiras devastadoras:

- Acesso a Memória Arbitrária: Ao mirar em entradas da tabela de páginas (PTEs), os pesquisadores conseguiram criar uma primitiva de leitura/escrita, o que na prática lhes deu controle sobre a memória do sistema. Todos os produtos testados foram vulneráveis a essa abordagem.

- Quebra de Criptografia: Em um cenário simulando um ambiente de nuvem com máquinas virtuais compartilhando o mesmo hardware, o ataque foi usado para mirar em chaves RSA-2048 de uma VM vizinha. O resultado: 73% dos módulos de memória (DIMMs) se mostraram expostos, permitindo quebrar a autenticação SSH.

- Escalação de Privilégio: O teste mais direto envolveu alterar o binário do comando 'sudo' no sistema operacional. Em 33% dos chips testados, eles conseguiram modificar o arquivo para conceder a si mesmos privilégios de root.

Uma Solução Instável para um Problema Profundo

Embora o Rowhammer seja um problema de toda a indústria e não possa ser corrigido em módulos já fabricados, os pesquisadores apontam uma possível mitigação: triplicar o intervalo de atualização da DRAM (tREFI). No entanto, eles mesmos alertam que essa não é uma solução ideal. Forçar a memória a trabalhar sob esse nível de estresse pode causar erros, corrupção de dados e tornar o sistema completamente instável. É o clássico caso do 'cobertor curto', onde se cobre a cabeça e se descobre os pés.

A pesquisa, detalhada no artigo “Phoenix: Rowhammer Attacks on DDR5 with Self-Correcting Synchronization”, será apresentada no Simpósio IEEE sobre Segurança e Privacidade no próximo ano. Para total transparência, a equipe também disponibilizou um repositório com o código e as ferramentas para reproduzir o ataque. O Phoenix é um lembrete poderoso de que, no mundo da tecnologia, a segurança é uma batalha constante, e os fantasmas do passado sempre podem voltar para nos ensinar novas lições.

{{ comment.name }}

{{ comment.comment }}