O Pesadelo Evoluiu: Ransomware Sequestra seu PC Antes Mesmo de Ligar

Em um cenário onde a segurança digital parece uma corrida armamentista sem fim, pesquisadores da empresa de cibersegurança ESET identificaram um novo e preocupante adversário: o ransomware HybridPetya. Encontrado em uma amostra no VirusTotal, este malware não é apenas mais um programa malicioso; ele representa uma evolução tática significativa. Sua principal habilidade é contornar o UEFI Secure Boot, um recurso de segurança fundamental projetado para impedir que malwares carreguem antes do sistema operacional. Na prática, isso significa que o HybridPetya pode tomar controle do seu computador antes mesmo que a tela de login do Windows apareça, criptografando seus dados a um nível fundamental do sistema.

O Fantasma do Passado com Truques Novos

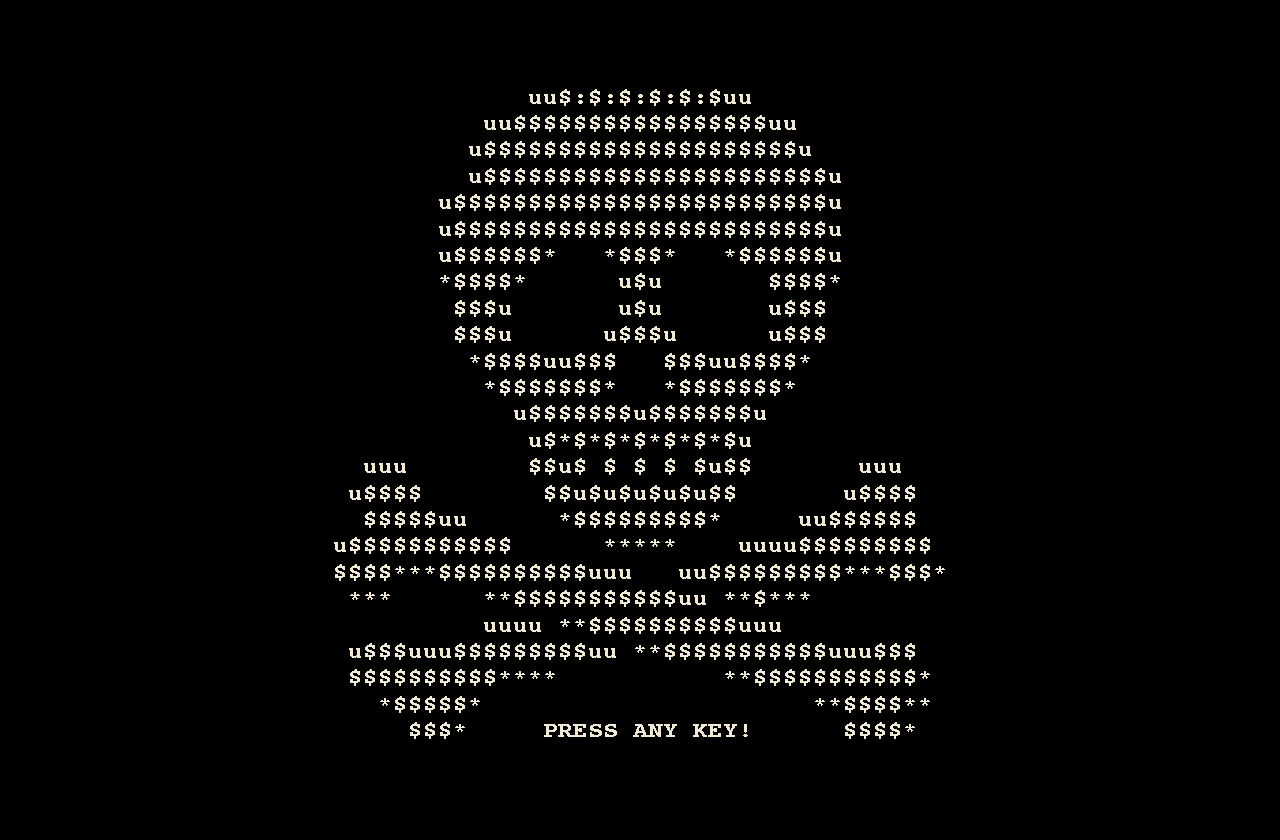

O nome HybridPetya não é por acaso. Ele é um herdeiro direto dos infames malwares Petya e NotPetya, que causaram estragos globais em 2016 e 2017. Assim como seus predecessores, ele exibe um comportamento teatralmente sinistro. Se o ataque for bem-sucedido, então o usuário verá uma tela azul da morte (BSOD) forçando uma reinicialização. Durante o novo boot, em vez de carregar o sistema, o malware exibe uma falsa tela do utilitário CHKDSK do Windows, fingindo estar verificando o disco por erros. De acordo com a análise da ESET, enquanto essa mensagem tranquiliza o usuário desavisado, o HybridPetya está, na verdade, criptografando a Tabela de Arquivos Mestra (MFT), o índice que diz onde cada arquivo está localizado no disco. Se a MFT é criptografada, então o sistema operacional perde a capacidade de encontrar qualquer arquivo, efetivamente bloqueando todo o disco.

Dissecando o Ataque: Como o HybridPetya Funciona?

A lógica de ataque do HybridPetya é metódica e precisa. Ao ser executado, o malware primeiro verifica se o sistema alvo utiliza a moderna arquitetura UEFI com particionamento GPT. Se essa condição for verdadeira, então ele parte para a fase de infecção, instalando um bootkit malicioso diretamente na Partição de Sistema EFI. Segundo a ESET, o malware descarta vários arquivos para orquestrar o ataque, incluindo um bootloader modificado e um arquivo chamado 'cloak.dat' que contém o bootkit. Para contornar o Secure Boot, o HybridPetya explora uma vulnerabilidade conhecida como CVE-2024-7344, uma falha que a própria ESET descobriu em janeiro deste ano. A vulnerabilidade permitia que aplicações assinadas pela Microsoft fossem exploradas para implantar bootkits, mesmo com a proteção ativa. Uma vez que o bootkit malicioso está no controle, ele criptografa os clusters da MFT usando o algoritmo Salsa20. Após a conclusão, o sistema reinicia mais uma vez para apresentar a nota de resgate, que, como reportado pelo BleepingComputer, exige um pagamento de $1.000 em Bitcoin. A nota fornece um ID de vítima e um campo para inserir uma chave de descriptografia de 32 caracteres, caso o resgate seja pago.

Prova de Conceito ou Ameaça Real?

A boa notícia, por enquanto, é que o HybridPetya não foi observado em ataques ativos na natureza. Os pesquisadores da ESET acreditam que a amostra encontrada pode ser um projeto de pesquisa, uma prova de conceito (PoC) ou uma versão inicial de uma ferramenta cibercriminosa ainda em testes. A má notícia é que sua existência confirma uma tendência preocupante. O HybridPetya se junta a um seleto e perigoso clube de malwares com capacidade de bypass do Secure Boot, que inclui nomes como BlackLotus, BootKitty e o PoC Hyper-V Backdoor. A existência de quatro exemplos públicos demonstra que a técnica, antes considerada quase uma lenda urbana no mundo da segurança, é uma ameaça tangível e replicável. Se o código deste PoC for aperfeiçoado e utilizado em campanhas, então o potencial de dano é imenso.

Se o PC Não Liga, Como Eu Me Protejo?

A lógica de proteção é mais simples do que a de ataque. A vulnerabilidade explorada pelo HybridPetya, a CVE-2024-7344, foi corrigida pela Microsoft na atualização Patch Tuesday de janeiro de 2025. Portanto, a regra é clara: se o seu sistema Windows recebeu esta ou atualizações de segurança posteriores, então você está protegido contra este vetor de ataque específico. Caso contrário, seu sistema permanece vulnerável. A situação reforça uma verdade fundamental da segurança digital: manter o sistema operacional e todos os softwares atualizados não é opcional. Além disso, a prática de manter backups offline de dados importantes continua sendo a rede de segurança definitiva contra qualquer tipo de ransomware. Se o pior acontecer e seus dados forem sequestrados, então um backup recente permite a restauração completa do sistema sem a necessidade de negociar com criminosos. Em resumo, o HybridPetya serve como um alerta contundente de que as defesas mais profundas do sistema não são impenetráveis, e a vigilância constante é a única política de segurança verdadeiramente eficaz.

{{ comment.name }}

{{ comment.comment }}